Злоумышленник, связанный с эксплуатацией недавно обнаруженных уязвимостей безопасности Microsoft SharePoint Server, использует в своих операциях специализированную структуру командования и управления (C2), называемую AK47 C2 (также пишется ak47c2).

В структуру входят по крайней мере два различных типа клиентов: на основе HTTP и на основе системы доменных имен ( ), которые компания Check Point Research обозначила как AK47HTTP и AK47DNS соответственно.

Активность приписывается , который, по данным Microsoft, предположительно является китайской вредоносной программой, использовавшей — CVE-2025-49706 и CVE-2025-49704 (он же ToolShell) — для развертывания вируса-вымогателя Warlock (он же X2anylock).

Ранее не сообщавшийся кластер угроз. Собранные в ходе анализа артефактов VirusTotal доказательства показывают, что группа могла действовать как минимум с марта 2025 года, одновременно используя такие семейства программ-вымогателей, как и Warlock, что обычно не наблюдается среди известных групп, занимающихся электронной преступностью.

«Согласно данным VirusTotal, Storm-2603, вероятно, атаковал некоторые организации в Латинской Америке в первой половине 2025 года, параллельно атакуя организации в Азиатско-Тихоокеанском регионе», — Check Point .

Инструменты атаки, используемые злоумышленником, включают в себя легитимные утилиты с открытым исходным кодом и утилиты Windows, такие как masscan, WinPcap, SharpHostInfo, nxc и PsExec, а также пользовательский бэкдор («dnsclient.exe»), который использует DNS для управления и контроля с доменом «update.updatemicfosoft[.]com».

Этот бэкдор является частью фреймворка AK47 C2, наряду с AK47HTTP, который используется для сбора информации о хосте, анализа DNS- или HTTP-ответов сервера и их выполнения на зараженной машине через «cmd.exe». Первоначальный путь доступа, используемый в этих атаках, неизвестен.

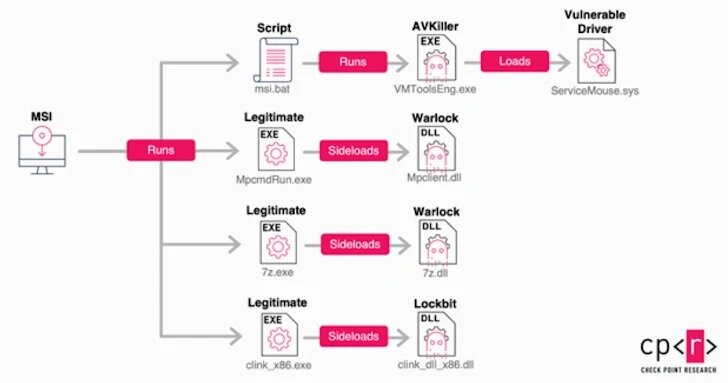

Стоит отметить, что вышеупомянутая инфраструктура также была отмечена Microsoft как используемая злоумышленниками в качестве командного сервера для установления связи с веб-шеллом «spinstall0.aspx». Помимо инструментов с открытым исходным кодом, Storm-2603, как было обнаружено, распространяет три дополнительных полезных нагрузки:

- 7z.exe и 7z.dll, легитимный двоичный файл 7-Zip, который используется для загрузки вредоносной DLL-библиотеки, которая обеспечивает Warlock

- bbb.msi — установщик, который использует clink_x86.exe для загрузки «clink_dll_x86.dll», что приводит к развертыванию LockBit Black.

В конечном счёте, точные мотивы Storm-2603 на данном этапе остаются неясными, что затрудняет определение его направленности на шпионаж или корысть. Однако стоит отметить, что известны , когда государственные структуры Китая, Ирана и Северной Кореи применяли программы-вымогатели в рамках этой атаки.

«Мы склонны считать, что это финансово мотивированный преступник, но при этом мы не можем исключить и вариант двойной мотивации: как шпионаж, так и финансовая заинтересованность», — рассказал The Hacker News Сергей Шикевич, руководитель группы анализа угроз в Check Point.

«Storm-2603 использует методы BYOVD для отключения защиты конечных точек и перехвата DLL-библиотек для развертывания нескольких семейств программ-вымогателей, размывая границы между APT-операциями и криминальными программами-вымогателями», — добавили в Check Point. «Группировка также использует инструменты с открытым исходным кодом, такие как PsExec и Masscan, что свидетельствует о гибридном подходе, который всё чаще встречается в сложных атаках».