Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

Пару дней назад на Reddit появилась тема про не слишком очевидные возможности приставки PlayStation 4. Всё началось со способа просматривать скрытые ачивки, но уже за несколько часов ветка обросла множеством других занятных фич. Я лично проверил всё, о чём писали пользователи Reddit на своей PS4 и собрал в этот пост всё, что действительно работает. Разумеется, речь не идёт о какой-то...

База уязвимостей: http://www.spy-soft.net/exploit-databases-for-finding-vulnerabilities/ WebVideoProperty: https://docs.microsoft.com/ru-ru/dotnet/api/documentformat.openxml.office2013.word.drawing.webvideoproperty?view=openxml-2.8.1 :4744:

Facebook оштрафуют на $5 млрд за раскрытие конфиденциальных данных пользователей Федеральная торговая комиссия США (FTC) оштрафует Facebook на $5 млрд из-за скандала с Cambridge Analytica в 2018 году. FTC вынесла самый крупный в истории штраф в $5 млрд компании Facebook из-за нарушения конфиденциальности пользователей. Сумма выплаты составляет 9% от дохода технологического гиганта в 2018...

Вы наверное знаете о том, что такое стилеры паролей. Их задача — вытащить из операционной системы важные данные, такие как пароли. В сегодняшней статье я расскажу, как хакеры создают стиллер паролей для браузеров Chrome и Firefox. Итак, браузеры, в основе которых лежит Google Chrome или Mozilla Firefox, хранят логины и пароли пользователей в зашифрованном виде в базе SQLite. Эта СУБД...

Метод подойдет для совершенно любого устройства на iOS (совершенно любой версии). - В чем же суть метода обхода блокировки? - Метод заключается в подмене DNS адресов Apple iCloud. ШАГ 1 Выбираем совершенно любые, разницы нет. ШАГ 2 Если Wi-Fi уже подключен то удалите Wi-Fi и перезагрузите устройство ШАГ 3 Нажмите кнопку «i», затем вставьте, выберите тот, который вам нужен из...

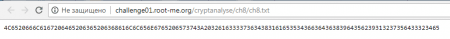

В данном разделе будет представленная практическая часть. Здесь мы разберем задания с начального уровня Crypto. Подобные задания очень часто попадаются на CTF` ax , так же могут встречаться как простые на более мащтабных сайтах. Все задания будут позаимствованы с доступного сайта: https://www.root-me.org/en/Challenges/Web-Server/ Также, здесь, мы будем разбирать задачи из раздела ...

LPE. Практическая часть. Чтение файла через изменение ls на nano и модификацию PATH. Итак, в данном разделе будут представлены примеры повышения привилегий в системе, которые построены на основе доступных заданий. Что необходимо изучить? Сначала, для того, что бы разобраться в структуре, нужно изучить основы Linux, а так же прочитать предыдущие разделы, в которых представлена основная...

Разработчики опенсорсного браузера Pale Moon, которым пользуются около миллиона человек, рассказали, что архивный сервер проекта (archive.palemoon.org), где хранятся старые версии браузера, был взломан. В настоящее время сервер отключен для проведения расследования. Атака произошла 18 месяцев тому назад (предположительно 27 декабря 2017 года), однако до недавнего времени взлом оставался...

Платформа ориентирована на работу криптовалют Bitcoin Cash, Litecoin, XRP и Ethereum. Ежедневно она обрабатывает транзакции на сумму более чем в 1,2 миллиарда долларов. По предварительной информации, большая часть средств была выведена с личных счетов пользователей, а не с активов самой биржи. Первые сбои в работе были выявлены в ночь на 12 июля. Один из клиентов сообщил об отказе в...

Одна частая ошибка, которую делают люди, когда тема компьютерного вируса возникает, состоит в том, чтобы назвать червя или Троянского коня как вирус. В то время как троянец, червь и вирус часто используются попеременно, они не то же самое. Вирусы, черви и Троянские кони являются всеми вредоносными программами, которые могут нанести ущерб Вашему компьютеру, но существуют различия среди этих...

Зеркала Форума

Статистика форума

Пользователи онлайн

- Всего посетителей:

- 588

- Пользователи онлайн:

- 2

- Гости онлайн:

- 586