Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

Вьетнамский след, подмена переводов и экстренный патч. В Tor Browser попали вредоносные тексты. Разработчики Tor Browser выпустили внеплановое обновление 15.0.5 после обнаружения подмены переводов. Разработчики Tor Browser выпустили новую версию браузера – Tor Browser 15.0.5. Поводом для внепланового обновления стала неприятная история с подменой переводов во вьетнамской локализации для...

Ракеты, которые не взрываются, а выключают. Китай ослепил иностранную авиацию. Эсминец типа 055 дистанционно «гасит» чужую электронику. Государственный телеканал Китая показал необычно подробные кадры того, как ВМС Народно-освободительной армии используют средства радиоэлектронной борьбы против иностранных военных самолётов, действующих вблизи Тайваня. В видео демонстрируется эсминец...

Как взломать взломщика? Достаточно найти в его коде одну «забытую кнопку». Иногда для краха целой империи хватает банальной невнимательности. Специалисты из проекта Ctrl-Alt-Int3l опубликовали разбор исходного кода платформы ErrTraffic, которая используется в криминальной среде для распространения вредоносного ПО. Исследование показало, что архитектура этого инструмента изначально содержит...

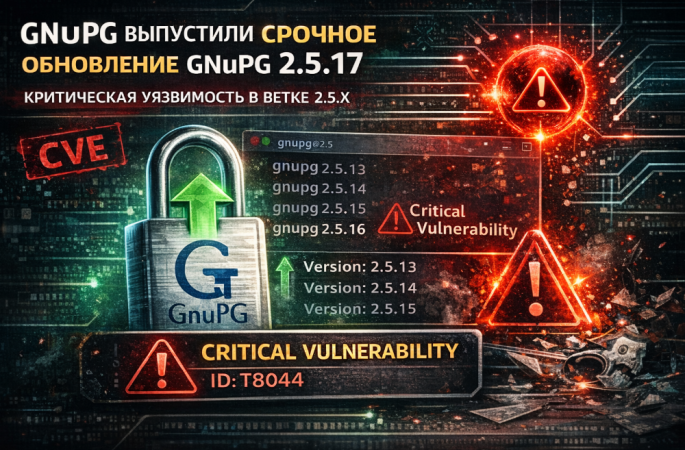

OpenAI нашла критическую дыру в GnuPG. Ваш софт для шифрования нуждается в срочном обновлении. Проект GnuPG выпустил обновление 2.5.17 для устранения критической уязвимости. Проект GnuPG выпустил обновление GnuPG 2.5.17, закрывающее критическую уязвимость в ветке 2.5.x. По сообщению из рассылки gnupg-announce, проблема затрагивает версии GnuPG 2.5.13, 2.5.14, 2.5.15 и 2.5.16, а также...

Интересно

«Перебить» винду не поможет. Вирус MoonBounce прячется в самом «сердце» вашего компьютера.

«Перебить» винду не поможет. Вирус MoonBounce прячется в самом «сердце» вашего компьютера. Традиционные защитные программы даже не поймут, что система скомпрометирована. Специалист по анализу вредоносного ПО Ли Бяомин, известный под псевдонимом Seeker, опубликовал подробные исследовательские заметки, посвящённые импланту MoonBounce и его работе на уровне UEFI-прошивки. Материал...

Ваш телефон теперь параноик. И это отличная новость. Разбираемся в новых мерах безопасности Google. Отныне грабителям придётся искать себе более честное занятие, ведь продать краденный телефон у них больше не выйдет. Google расширяет набор функций защиты от кражи для смартфонов на Android. Новые меры безопасности затрагивают владельцев устройств с Android 16 и выше, предлагая больше...

Второй раз — это уже традиция. Антивирус eScan снова поймали на «сотрудничестве» с хакерами. Кажется, разработчики забыли «сменить замки» после прошлого визита. Компания MicroWorld Technologies, разработчик антивируса eScan, сообщила о несанкционированном доступе к одному из серверов обновлений, через который распространялся вредоносный файл. Инцидент произошёл 20 января 2026 года и...

С такими помощниками и врагов не надо. Почему расширения для ChatGPT в Chrome могут быть опасны. Позвольте посторонним самим «навести порядок» в ваших архивах. Команда LayerX выявила масштабную вредоносную кампанию, замаскированную под полезные инструменты для работы с ChatGPT. Расширения для браузеров продвигались как средства повышения продуктивности и улучшения взаимодействия с ИИ...

Не просто нашел дыру, но объяснил что править. Positive Technologies встроила LLM в облачный анализатор PT BlackBox Scanner. Отчет на 30 страниц и ноль действий - больше не обязательная часть процесса. Positive Technologies интегрировала собственную языковую модель в бесплатный облачный сканер безопасности PT BlackBox Scanner. Теперь инструмент не только находит уязвимости в...

Вас взломали? Расскажите всем. Израиль заставит бизнес открыто говорить о своих цифровых провалах. Законодатели решили, что горькая правда гораздо полезнее сладкого неведения. Израиль готовится к одному из самых серьёзных изменений в сфере цифровой безопасности за всю историю страны. Власти продвинули законопроект, который может заложить основу первой постоянной кибернормативной базы и...

Зеркала Форума

Статистика форума

Команда онлайн

-

AdminАдминистратор

Пользователи онлайн

- Всего посетителей:

- 66

- Пользователи онлайн:

- 3

- Гости онлайн:

- 63